För några dagar sedan kunde vi läsa om en allvarlig bugg i OpenSSL, med namnet ”The Heartbleed bug”, som möjliggör att användarnamn, lösenord, kontonummer, krypteringsnycklar mm kan läsas helt öppet från en server. Denna bugg drabbar främst servrar, men i teorin så kan även en klientdator drabbas, även om det inte är lika sannolikt.

För några dagar sedan kunde vi läsa om en allvarlig bugg i OpenSSL, med namnet ”The Heartbleed bug”, som möjliggör att användarnamn, lösenord, kontonummer, krypteringsnycklar mm kan läsas helt öppet från en server. Denna bugg drabbar främst servrar, men i teorin så kan även en klientdator drabbas, även om det inte är lika sannolikt.

Vårt e-postverktyg MultiMailer använder sig av OpenSSL vid kommunikation med Twitter. Även om riskerna är små att något händer (det är främst servrar som är i farozonen) så har vi för att vara på den säkra sidan uppdaterat MultiMailer till att använda den allra senaste versionen av OpenSSL, där en buggfix till denna säkerhetslucka ingår.

Vi har uppdaterat MultiMailer från att använda OpenSSL 1.0.1e till att använda OpenSSL 1.0.1g, som är den senaste versionen av OpenSSL. Från och med version 8.5.22 av MultiMailer 2014 så installeras OpenSSL 1.0.1g med MultiMailer.

När använder MultiMailer OpenSSL?

MultiMailer använder OpenSSL vid kommunikation med Twitter, när du postar en tweet via Arkiv – Twitter. Men aldrig i något annat sammanhang. Så om du aldrig har använt Twitter-funktionen i MultiMailer så har heller inga funktioner i OpenSSL använts. Men om du använder Twitter-funktionen ibland så rekommenderar vi er att uppdatera MultiMailer till den senaste versionen av programmet.

Vilka har riskerna varit att använda Twitter-funktionen i MultiMailer?

Riskerna har varit mycket små eftersom det främst är servrar som drabbas och inte klientdatorer. Sedan har MultiMailer enbart använt OpenSSL vid kommunikation med Twitters server, som är en pålitlig server med hög säkerhet. Det är när en klient eller en server kommunicerar med en mindre pålitlig motpart, med mindre seriösa avsikter, som risknivån höjs kraftigt. Sedan är det så att även om någon skulle ha utnyttjat denna bugg mot Twitter, så har de inte haft någon möjlighet att starta en kommunikation mot en dator med MultiMailer installerad eftersom det alltid är MultiMailer som påbörjar en kommunikation, och väljer vilken server den vill kommunicera med. Men för att få ned riskerna till noll så rekommenderar vi alla att uppdatera sin version av MultiMailer till 8.5.22.

(Sedan kan det tilläggas att Twitter skriver på sin sajt att de inte drabbats av denna bugg, så sannolikheten att någon hackat sig in på deras server och sedan utnyttjat denna bugg mot andra är då minimal. Ytterligare information finns i denna artikel på PC World)

Använder någon av SamLogics servrar OpenSSL?

Nej, vi använder inte OpenSSL på någon av våra servrar, så de är helt säkra från denna bugg. Det är endast Twitter-funktionen i programmet MultiMailer som använder OpenSSL.

Hur vet jag vilken version av MultiMailer som jag har?

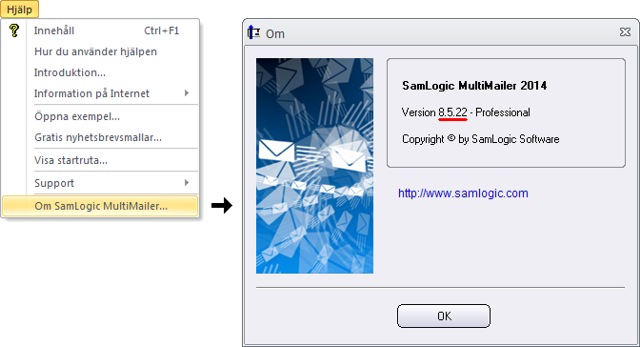

Du kan på ett enkelt sätt kontrollera vilken version av MultiMailer som du har genom att öppna menyn Hjälp i MultiMailer och sedan välja menyalternativet Om SamLogic MultiMailer. Till höger om texten Version ser du aktuellt versionsnummer för din MultiMailer (se röd understrykning i bilden nedan).

Här laddar du ned en uppdatering av MultiMailer 2014

Om du har SamLogic MultiMailer 2014 installerad på din dator så kan du ladda ner den uppdaterade versionen av MultiMailer 2014 (version 8.5.22) från någon av nedanstående nedladdningssidor:

> Nedladdningssida för SamLogic MultiMailer 2014 / Standard

> Nedladdningssida för SamLogic MultiMailer 2014 / Professional

> Nedladdningssida för SamLogic MultiMailer 2014 / Enterprise

Om du har MultiMailer 2013 eller äldre

Om du har MultiMailer 2013, eller en äldre version av MultiMailer, så kan du istället uppgradera till MultiMailer 2014 version 8.5.22 till ett förmånligt uppgraderingspris:

> Uppgradera till SamLogic MultiMailer 2014

Mer information om Heartbleed-buggen i OpenSSL

Mer information om Heartbleed-buggen i OpenSSL

Vill du läsa mer om den uppmärksammade buggen ”Heartbleed” (officiellt namn: CVE-2014-0160) så rekommenderar vi dig att titta på följande sidor:

Engelsk text:

> The Heartbleed Bug (en sajt som skapats för att informera om buggen)

> Critical crypto bug in OpenSSL opens two-thirds of the Web to eavesdropping

> BBC: Scramble to fix huge ’heartbleed’ security bug

Svensk text:

> DN: Bugg öppnade hål i krypteringsprogram

> IDG: Hackare kan övervaka din privata webbtrafik

> IDG: Heartbleed – det här behöver du veta